Estructura del contenido

ENUMERACIÓN -> ESCANEO DE PUERTOS

Para asegurarme de que la máquina víctima está activa y puedo conectarme a ella, lanzo un PING o directamente un nmap, por ejemplo:

ping -c 1 10.10.11.47 -RExplicación de los comandos:

ping: nos permite verificar la conectividad entre la máquina víctima y la atacante enviando paquetes ICMP (Internet Control Message Protocol) para medir la latencia y comprobar si el host (víctima) está activo.

-c 1: este argumento indica que solo se enviará 1 paquete ICMP en lugar de los envíos continuos predeterminados. Esto es útil para realizar un testeo de la IP rápido.

10.10.11.32: Es la dirección IP del host que se quiere comprobar. Puedes reemplazarlo con cualquier dirección IP o dominio que quieras atacar del laboratorio.

-R: Habilita la opción de registro de rutas (Record Route). Esta opción solicita a los routers en el camino entre tu máquina y el host objetivo que incluyan su dirección IP en la cabecera de los paquetes ICMP. Permite rastrear la ruta completa de ida y vuelta del paquete. No siempre todos los routers admiten esta opción, por lo que en algunos casos podrías no obtener información completa.

NMAP

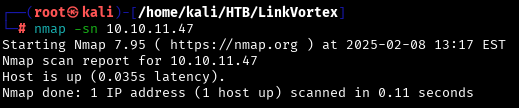

Con nmap podemos ver también de primeras si la máquina:

Explicación de los comandos:

-sn (Ping Scan): Realiza un escaneo simple para determinar si el host está activo, pero sin escanear puertos. Esto se conoce como un «Ping Scan».

Una vez comprobado que la máquina está activa, vamos a lanzar un nmap con permisos de root para ver qué puertos están abiertos y exportar el resultado en un fichero llamado «Escaneo» que nos pueda permitir más adelante manipularlo o consultarlo si lo necesitamos:

sudo nmap -p- --open -sS --min-rate 5000 -vvv -n -Pn 10.10.11.47 -oG EscaneoEste es el detalle de cada comando lanzado con nmap:

La idea de este escaneo es detectar puertos abiertos en la dirección IP especificada.

sudo : comando en Linux con privilegios de administrador.

nmap : nmap herramienta para escanear redes. Principalmente para descubrir hosts activos.

-p- : esta opción le indica a nmap que escanee todo el rango de puertos, los 65535.

--open : nmap solo mostrará los puertos que están abiertos. No mostrará ni los puertos closed ni filtered.

-sS : especifica el tipo de escaneo que se va a realizar. En este caso, es un escaneo SYN, también conocido como «escaneo sigiloso» o TCP SYN scan. Este tipo de escaneo no establece una conexión completa con el puerto, solo envía un paquete SYN y espera una respuesta. Si el puerto está abierto, responde con un SYN-ACK; si está cerrado, responde con un RST.

--min-rate 5000 : establece la velocidad mínima del escaneo en 5000 paquetes por segundo, lo que significa que nmap intentará enviar al menos 5000 solicitudes cada segundo. Esto puede hacer que el escaneo sea más rápido, pero también «más ruidoso» aumentando las posibilidades de ser detectado por sistemas de seguridad (en entornos de laboratorio como HTB o THM no es problema).

-vvv : (triple verbose) nivel de información que muestra nmap en consola mientras escanea.

-n : esta opción le indica a nmap que no resuelva nombres de dominio (DNS). Es decir, solo utilizará direcciones IP sin intentar convertirlas en nombres de hosts o dominio.

-Pn : le dice a nmap que no haga un «ping» a la dirección IP antes de escanearla. Con -Pn, nmap asumirá que el host está activo y procederá directamente al escaneo de puertos, útil si el host bloquea pings.

-oG Escaneo : especifica el formato de salida (output) y el nombre del archivo donde se guardarán los resultados del escaneo. Escaneo es el nombre del archivo de salida donde se guardarán los resultados.